سلام و درود خدمت تمامی شما کاربران عزیز وب سایت اولترا آموز ، امیدوارم که حالتون خوب باشه.

تو این مقاله قراره اول از آسیب پذیری Backup File Disclosure رو بررسی کنیم و سپس ی مقدار به آسیب پذیری FDT میپردازیم و بعدش قراره یکم عمیق تر بشیمو بریم تو کار زدن قالب سایت های وردپرسی که پولی هستن و dump کردن سورس اونا با استفاده از آسیب پذیری Backup File Disclosure.

این آسیب پذیری هم بدلیل Misconfiguration (پیکرندی نادرست) بوجود اومده که برنامه نویس اومده سورس های سایت رو بصورت zip شده بعنوان بکاپ یا غیره در دسترس قرار داده که این باعث میشه شما که هکری بتونی اینو دانلود کنی و کل سورس سایت رو اگه توی اون فایل zip باشه کش بریو تمام.

حالا در ادامه بیشتر بهش میپردازیم و بخش های مختلف این آسیب پذیری رو باهم مورد بررسی قرار میدیم.

آسیب پذیری Backup File Disclosure

بکاپ فایل ها کلا میتونن فایل ها و نسخه های قدیمی از کل سورس سایت یا اطلاعات بسیار مهمی از سایت باشند که برنامه نویس از اونا ی بکاپ / کپی / نسخه پشتیبان گرفته و در وب سرور قرارشون داده ، که اینکار موجب بوجود اومدن یک آسیب پذیری خطرناکی میشه بنام Backup File Disclosure یا افشای فایل های بکاپ .. یا به عبارتی دیگر، این آسیب پذیری زمانی بوجود میاد که برنامه نویس بیاد یا مسئول اون سایت بیاد از سایتش ی بکاپ کامل یا جزئی بگیره و بعد اون فایل بکاپ رو توی هاست خودش داخل یکی از پوشه های public که همه میتونن بهشون دسترسی داشته باشه بزاره.

حالا این فایل های بکاپ هم معمولا دارای یکی از پسوند های زیر است :

.old

.zip

.bak

~

.gz

.tar

,…

خلاصه همه ی این فایل های بکاپ میتونن برای یک هکر بسیار ارزشمند باشد و باهاش به اطلاعات خیلی خوبه برسه یا حتی بعضی وقتا این امکان رو به هکر میده تا بتونه با استفاده از فایل های بکاپ بیاد و سایتو کامل هک کنه چون سورس backend ممکنه توی اون فایل های بکاپ باشه و.. که میشه ازش بهره برداری کرد و حتی بعضی وقتا یوزر نیم پسور و… هم شامل این فایل های بکاپ و فراموش شده در وب سرور می شود .. ینی مثلا برنامه نویس میاد سورس های سایتش رو zip میکنه مثلا ، بعد میاد اونارو unzip میکنه الان یادش میره که بیاد اون فایل آرشیو یا فشرده ی zip شده رو حذف کنه یا توی مسیری بزاره که کسی نتونه بهش دسترسی پیدا کنه ، و بدین سایت سایت و عوامل وابسطه به آن با انجام یک اشتباه مورد عنایت قرار میگیرند.

مثلا مورد داشتیم طرف توی هاستش اومده ی سورس بک اند رو کپی از گرفته و پسوند اخرش رو گذاشته old. مثلا یک فایل login.asp داشته میخواسته اونو تغییر بده برای اطمینان میاد از فایل قبلیش ی کپی میگیره و به اسم مثلا login.asp.old که سورس قبلی هست ولی اسمش فرقه و ی کپی از اونه اومده بود و توی هاست یا وب سرورش ذخیره کرده بود که این ، این امکان رو به هکر میداد تا بتونه خیلی راحت LFD بزنه و یجورای میشه گفت این عمل دو تا آسیب پذیری LFD و Backup File Disclosure رو بوجود میاره و اورده بود و به همین شکل در خیلی از مواقع ممکنه که اطلاعات بسیار مهمی لو بره و… .

بهره برداری از آسیب پذیری Backup File Disclosure

خب دوستان برای بهره برداری از این آسیب پذیری ما وقتی وارد یک سایت میشیم باید view source بگیرم و سورس ها و لینک هایی که وجود داره رو بررسی کنیم ، اگر در اینجا ی crawler یا ابزاری که لینک هایی که در سایت وجود داره رو برامون بکشه بیرون هم که عالیه .. بعد از بدست آوردن اون لینک های موجود در سایت باید بگردیم دنبال دایرکتوری های سایت که باز باشن یا حالا دایرکتوری هایی که مهم هستند ، که در اینجا هم اگر سایت آسیب پذیری directory listing یا File & Directory Traversal به اصطلاح FDT داشته باشد که با استفاده از آسیب پذیری FDT میتونیم محتویات داخل دایرکتوری های سایت رو ببنیم ، خیلی راحت میتونیم داخل دایکتوری های اون سایت بگردیم و اطلاعات خوبی بدست بیاریم حتی در بعضی اوقات فایل های backup سایت نیز اونجاها قرار داره که میتونیم ازش بهره ببریم .. همچنین ما میتونیم با استفاده گوگل هکینگ و دورک های گوگل نیز سایت هایی رو که دایرکتوری هاشون باز هست رو ببنیم به شرح زیر :

“index of /”

intitle:”index of /”

همچنین میتونیم به کمک دورک بالا یکسری فیلم ها و content ـهای مختلفی رو هم سرچ کنیم ، برای مثال من در دورک زیر میگم که بیا و لیستی از فیلم های مختلف رو برام index/لیست کن :

“Index of / movies”

و حالا من یکی از اینا رو باز می کنم ببنید چجوریه دیگه داخلش

خیلی از سایت های دانلود فیلم این آسیب پذیری FDT که بالا گفتم رو دارن و خلاصه خیلی از این نوع سایتا برای دانلود فیلم میخوان که اشتراک بخریم ولی خو ما میتونیم با استفاده از این ترفند و آسیب پذیری تقریبا ساده بدون خرید اشتراک فیلم دانلود کنیم و به داده های داخل اون ftp server دسترسی داشته باشیم.

خلاصه بحث ما امروز این نیست!!

بحثمون اینه که ما میتونیم با استفاده از آسیب پذیریه FDT که بالا ی مثالی ازش رو براتون آوردم بیایم و آسیب پذیری Backup File Disclosure کشف کنیم و ازش نهایت استفاده رو ببریم .. برای اینکه نهایت استفاده از آسیب پذیری backup File Disclosure هم ببریم کافیه یکی از دایکتوری های سایت که باز هست رو بریم داخلش و سپس دنبال فایل های backup سایت بگردیمو اونو دانلودش کنیم .. همچنین ما میتونیم با حدس زدن و brute force و… دایرکتوری ها و فایل های مهم و backup سایت رو پیدا کنیم و اونارو دانلود کنیم .. که در ادامه ی مثال خفن از این آسیب پذیری براتون میزنم 🙂

ناگفته نماند که ما میتونیم با استفاده از آسیب پذیری backup file disclosure در بعضی مواقع فایل های بکاپ دیتابیس sql یک سایت نیز میتونیم دانلود کنیم .. برای اینکار کافیه دورک زیر رو داخل گوگل بزنید :

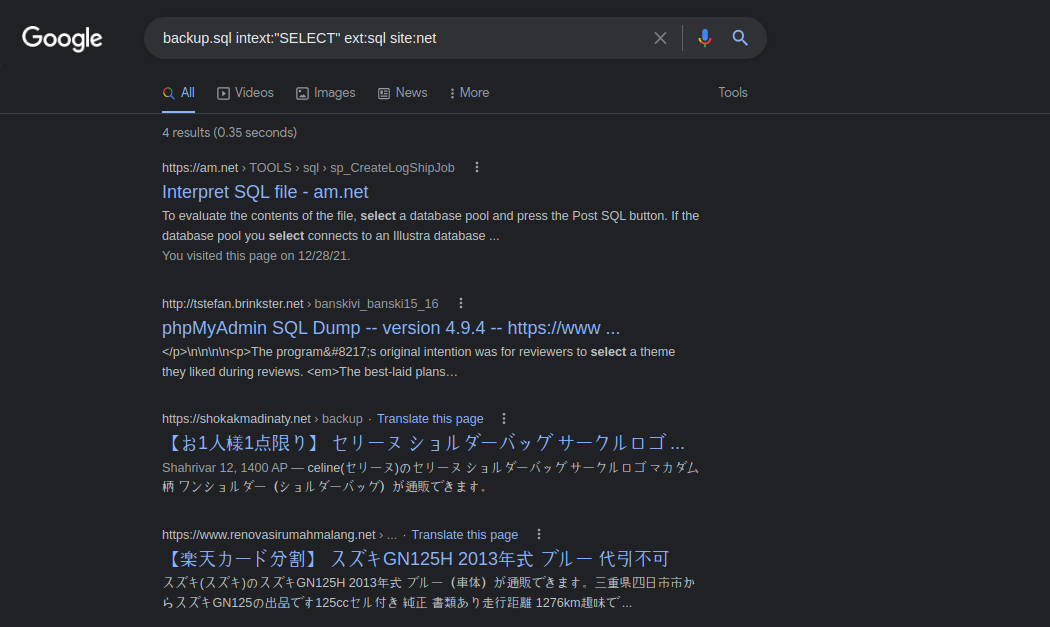

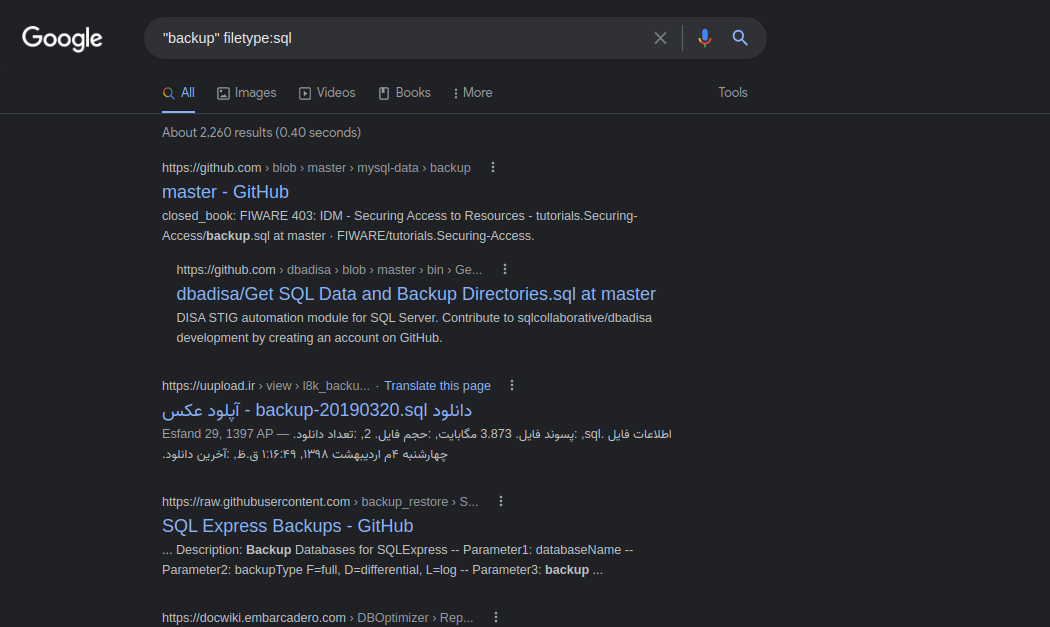

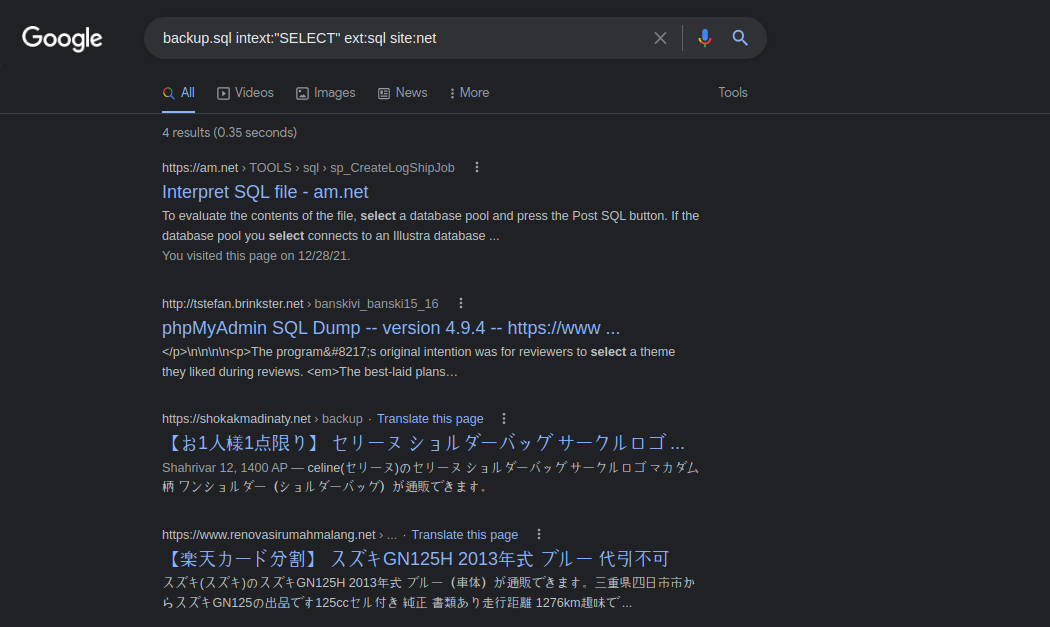

backup.sql intext:”SELECT” ext:sql site:net

الان این دورک به این معنی است که روی سایت هایی با TLD .net فایلی رو برای من پیدا کن که داخلش دستور SELECT باشه و پسوندش sql باشه و اسمشم backup به شرح زیر :

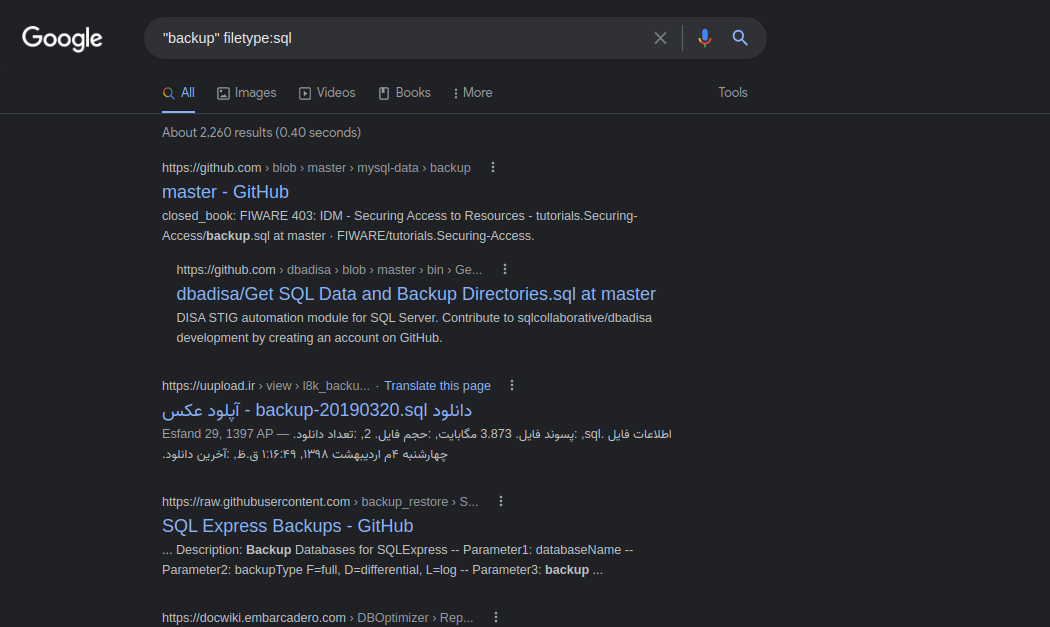

همچنین شما میتونید از Dork زیر نیز استفاده کنید :

“backup” filetype:sql

اینم از این.

قبل از اینکه بریم سراغ سناریوی عملی دانلود template ـهای پولی wordpress با استفاده از آسیب پذیری backup file disclosure ، نیازه که من به ی مورد دیگه تحت عنوان استخراج دیتا از وب سایت ها توسط Wayback Machine ی صحبتی کنم.

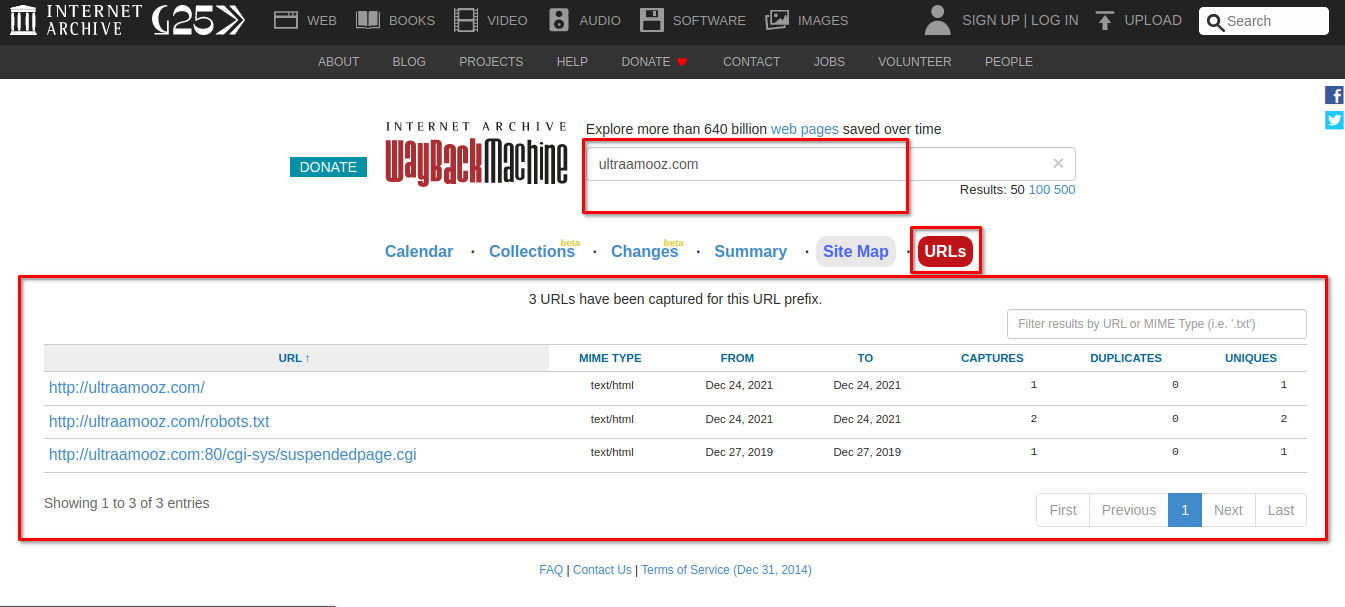

خب دوستان ببنید wayback machine یک آرشیو از کل اینترنته ، یعنی حالا ی ابزاریه که میره کلا وب سایت های مختلف روی اینترنت رو میگرده پیدا میکنه، اسکرین شات میگیره، داده های اونارو استخراج میکنه یا به اصطلاح web scraping انجام میده و لینک ها و آدرس های موجود در اون وب سایت هارو استخراج میکنه یا همون web crawling بصورت اتوماتیک انجام میده و… خلاصه از کل سایت های روی اینترنت این wayback machine به این شکل ی بکاپ کامل میگیره و اون اطلاعات داخل دیتابیس خودش ذخیره میکنه.

خلاصه دوستان ، به کمک وب سایت web.archive.org میتونیم یک Sitemap یا یک نقشه یا نمای کلی از اون وب سایت مورد نظر ببنیم و یا MIME-Type / Content-Type یک وب سایت رو مشاهده کنیم و اطلاعات Host و Domain و… بصورت آرشیو شده میتونیم ببنیم ینی میتونیم ببنیم سایت X قبلا چجوری بوده و الان چجوریه که این wayback machine یا وب سایت archive.org اومده در بعضی از تاریخ و زمان ها اطلاعات اونو جمع آوری و توی خودش آرشیو کرده ، یعنی از زمانی که یک وب سایت درست شده تا الان آرشیو ها و اطلاعاتی که از ون وب سایت جمع آوری کرده رو میتونیم ببنیم .. که میتونیم ازش توی استخراج اطلاعات از یک وب سایت استفاده کنیم که توی پیدا کردن آسیب پذیری backup file disclosure هم خیلی کمک میکنه و موثره.

خب دوستان الان برای اینکه یکم wayback machine رو بیشتر درک کنید من در ادامه ی سناریوی عملی باهاش انجام میدم تا ببنید دیگه … پس با من همراه باشید.

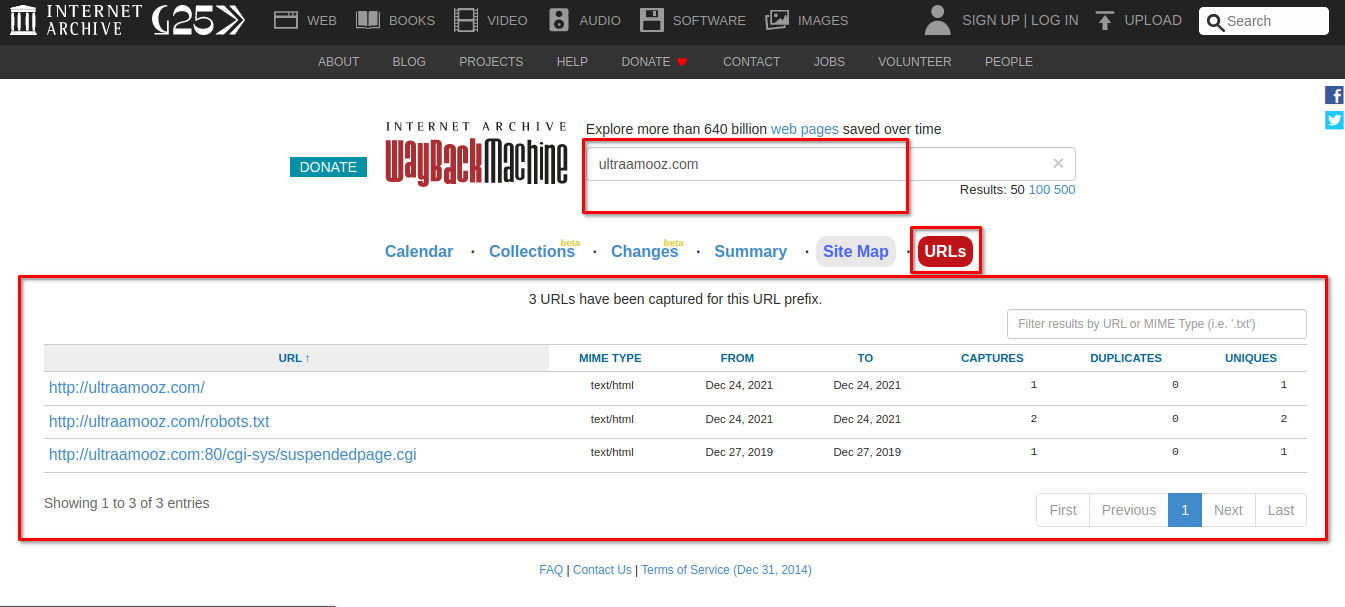

ابتدا وارد آدرس web.archive.org بشید و سپس اون تارگت مورد نظرتون رو وارد کنیدو روی گزینه URLs کلیک کنید.

خب همونطور که مشاهده می کنید wayback machine لیستی از مسیر هایی را که Wayback Machine خزیده یا crawl کرده رو پایین آورده و براتون لیست کرده.

همونطور که در تصویر بالا مشاهده کردید توی لینک هایی که توسط wayback machine از سایت ultraamooz برامون استخراج کرده ی آدرسی وجود داره که به robots.txt ختم میشه .. خب حالا اینجا شاید ندونید فایل robots.txt چیه !! پس ی توضیحی راحب این فایل میدم اینجا.

ببنید داخل این فایل robots,txt یکسری مسیر هایی قرار میگیره که اون مسیر ها توسط موتور های جستجو مثل گوگل index نمیشه .. خب الان بنظرتون چرا یک سایت نمیخواد بعضی از مسیر هاش توی موتورای جستجو نیاد ؟! برای اینکه یکسری مسیر های مهم مثل دایرکتوری admin و… هستند که حالا اگر توی result جستجوی موتور های جستجو قرار بگیره ممکنه امنیت اون سایت به خطر بیوفته یا مثلا بهش اتک بزنن و… یا اینکه مثلا یکسری مسیر ها هستند که نیاز نیست توسط موتور های جستجو index / لیست بشن و توی result جستجو قرار بگیرند ، اون آدرس ها توی فایل robots.txt میزارن و اونارو disallow یا غیرمجاز تعریف میکنند.

الان این مسیر هایی که توی فایل robots.txt قرار میگیره میشه گفت ممکنه مسیر های مهمی باشند و توی جمع آوری اطلاعات و پیدا کردن دایرکتوری های مهم سایت بهمون کمک کنه و به آسیب پذیری backup file disclosure برسیمو غیره.

پس هر وقت خواستید سایتی رو تست کنید از این فایل robots.txt غافل نشید .. حتی مورد داشتیم طرف اومده username و password ورود به پنل ادمین سایتش رو داخل این فایل ذخیره کرده :\

این فایل robots.txt هم معمولا توی سایت های وردپرسی وجود داره و میتونید از آدرس زیر به اون برسید :

site.com/robots.txt

اینم از محتویات یک فایل robots.txt

پنل ادمین هم میتونیم با مراجعه به این آدرس پیدا کنیم.

خب الان فهمیدیم robots.txt چیه و فهمیدیم که میتونیم با استفاده از این فایل یکسری دایرکتوری های مهم توی سایت رو پیدا کنیم و ممکنه در یکی از اون دایرکتوری ها فایل های بکاپ باشه یا آسیب پذیری های FDT و Backup File Disclosure وجود داشته باشه.

ناگفته نماند که ما در wayback machine بعد از اینکه لینک ها و آدرس های داخل یک سایت رو crawl یا استخراج کردیم ، میتونیم با استفاده از اون سرچ باکسش بیایم و فایل های مختلفی رو با استفاده از قابلیت فیلتر کردن که اون سرچ باکس بهمون داده بیایم و فایل های مهم رو که پسوند های مختلف دارند رو سرچ کنیم ، مثل :

.bak

.config

.txt

/admin/

/api/

,…

به شرح زیر که من الان گفتم از لینک هایی که توی سایت تارگتم craw کردی بیا و فقط فایل هایی رو بهم نشون بده که پسوندشون txt. هست :

خلاصه این سایت archive.org هم برای پیدا کردن آسیب پذیری backup file disclosure و کلا جمع آوری اطلاعات از یک سایت خیلی بکارمون میاد.

و پیشنهاد میکنم حتما با این سایت کار کنید خیلی جالب و باحاله یکم بالا پایینش کنید باهاش ور برید تا حساب کار wayback machine دستتون بیاد 🙂

اینم از این

حالا وقتشه بریم ی سناریوی عملی و کاربردی رو با استفاده از آسیب پذیری Backup File Disclosure پیاده سازیش کنیم.

آموزش دانلود Template ـهای پولی wordpress بصورت رایگان

در این بخش قراره با هم یاد بگیریم که چطور میشه با استفاده از آسیب پذیری Backup File Disclosure بیایم و سورس کل اون قالب سایت وردپرسی رو دانلود کنیم.

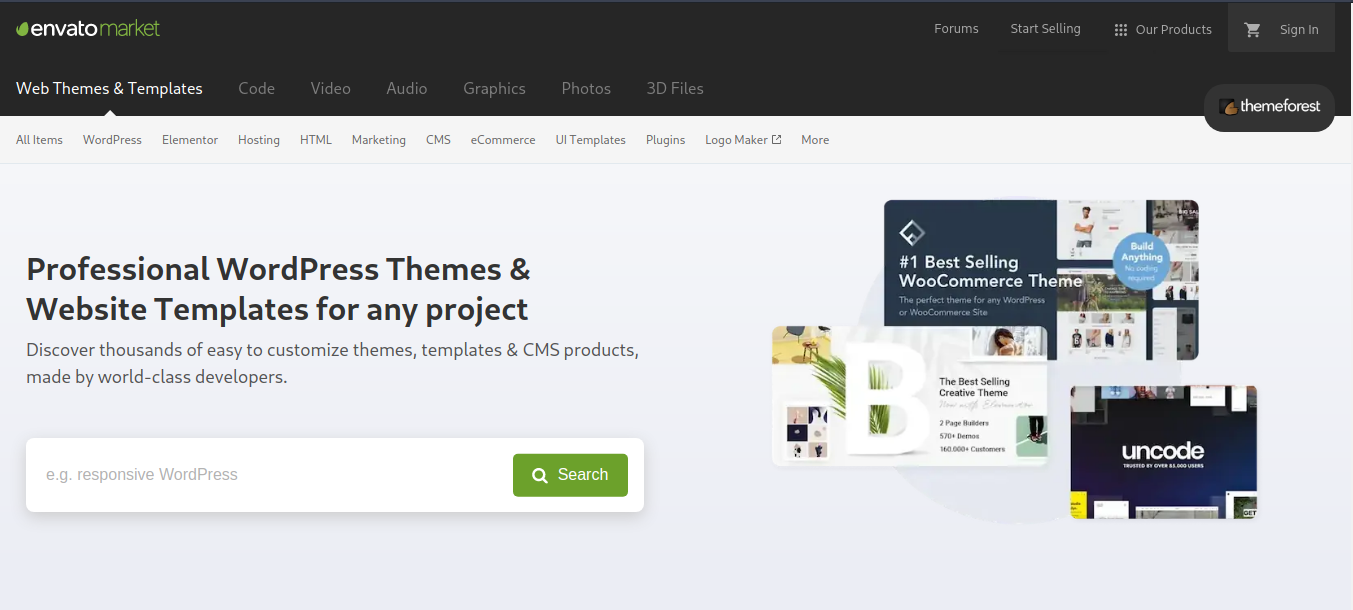

خب در اینجا من اول نحوه دانلود رایگان تم هایی رو میگم که سایتایی مثل themeforest و ژاکت و… اونارو میفروشن 🙂 پس با من تا آخر این مقاله همراه باشید.

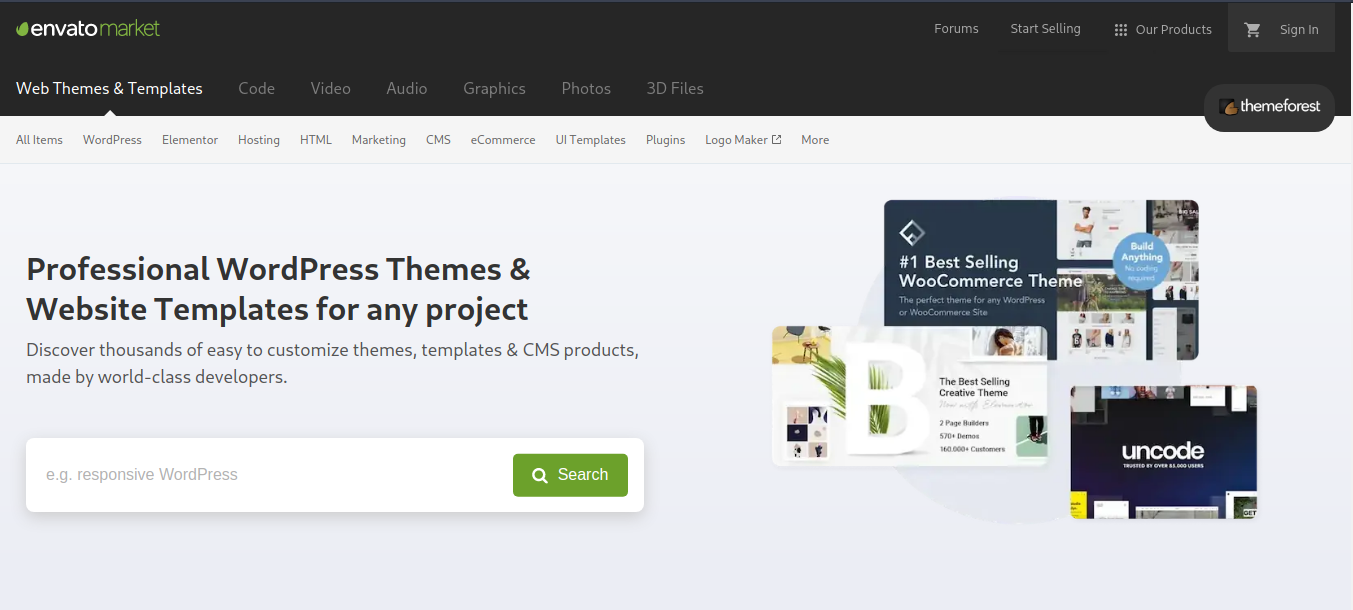

دوستان اول از همه وارد اون سایت فروش theme بشید که میشه گفت معروف ترینشون themeforest هستش ولی خب شما با استفاده از این آموزش میتونید تم های پولی هر سایتی رو مورد هدف قرار بدین وغیره .. حتی سایتای ایرانی مثل ژاکت هم هستند که میتونید این حرکتارو روش بزنید 🙂

بسیار خب

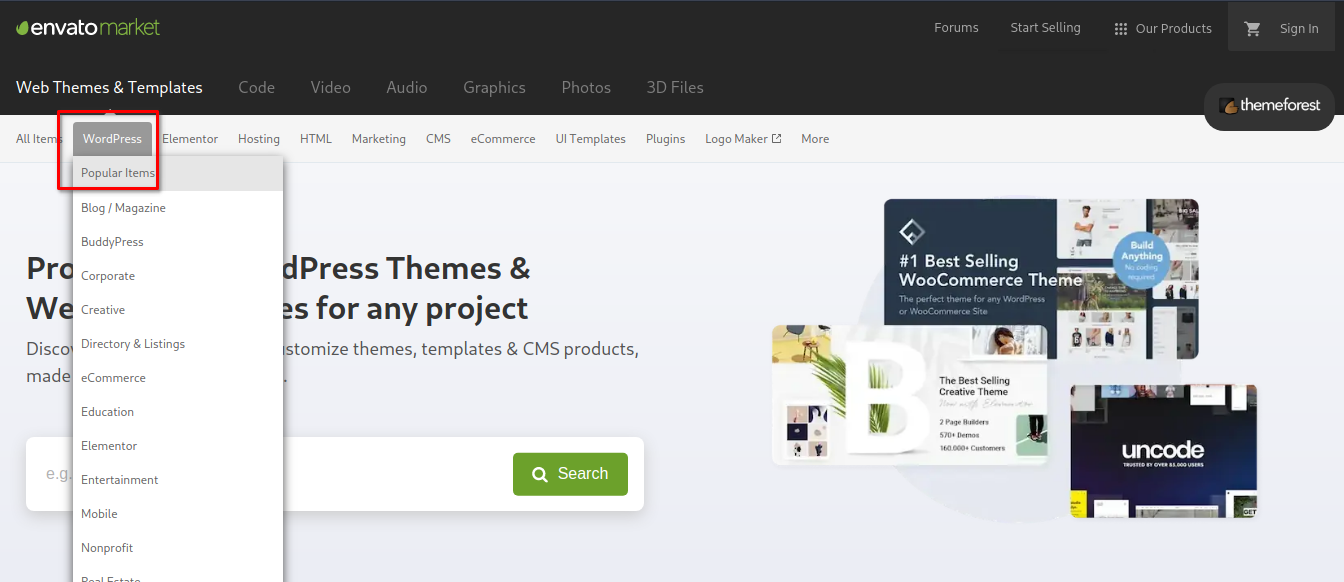

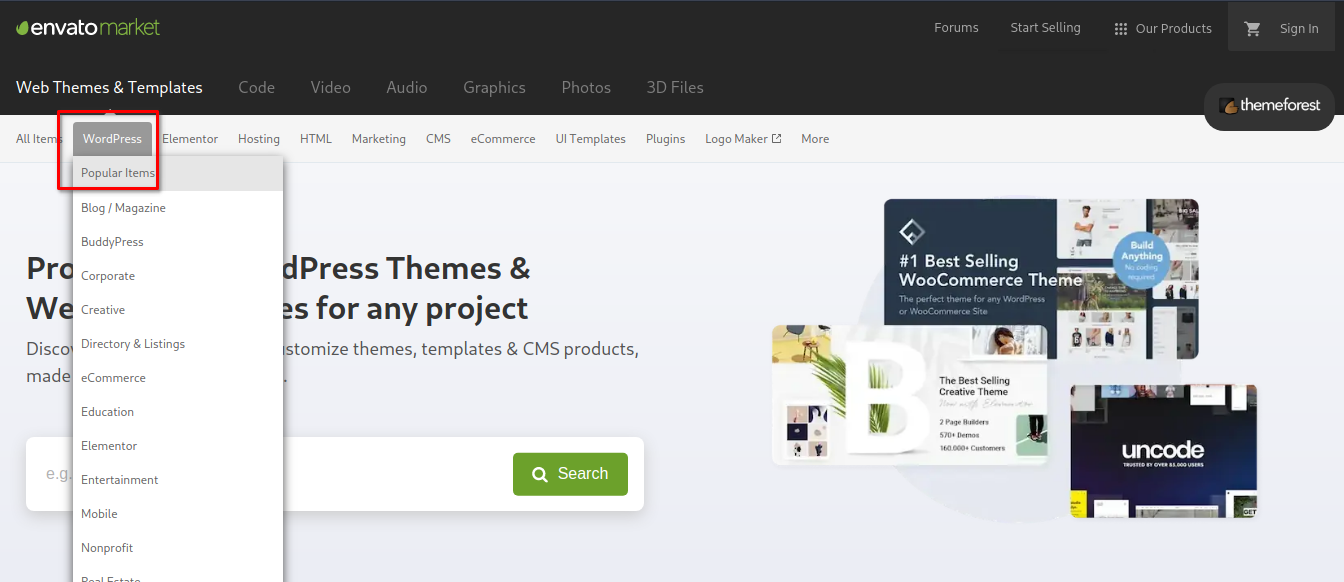

من اینجا اول از همه وارد سایت فروش تم مورد نظرم میشم که اینجا من themeforest رو مدنظر دارم

از منوی موجود گزینه wordpress رو انتخاب کنید که من حالا اینجا موس رو میبرم رو نگه میدارم رو wordpress و گزینه popular items رو انتخاب میکنم تا قالب های معروف و پروفروش wordpress در این سایت رو واسم به نمایش بزاره

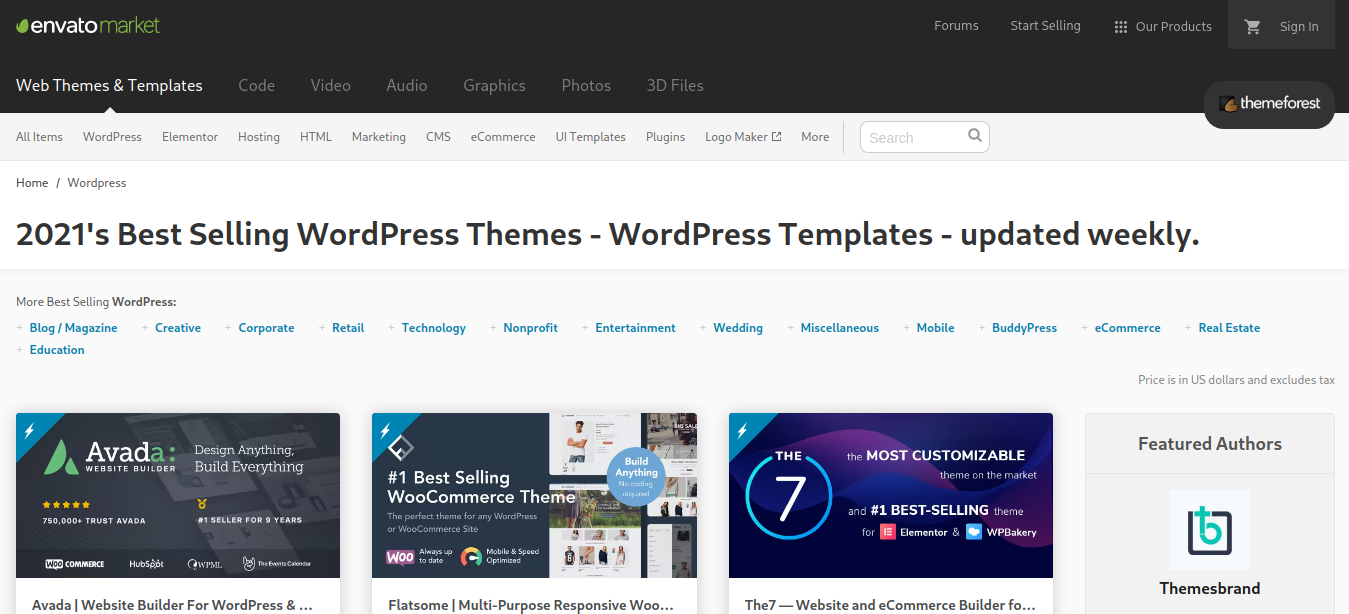

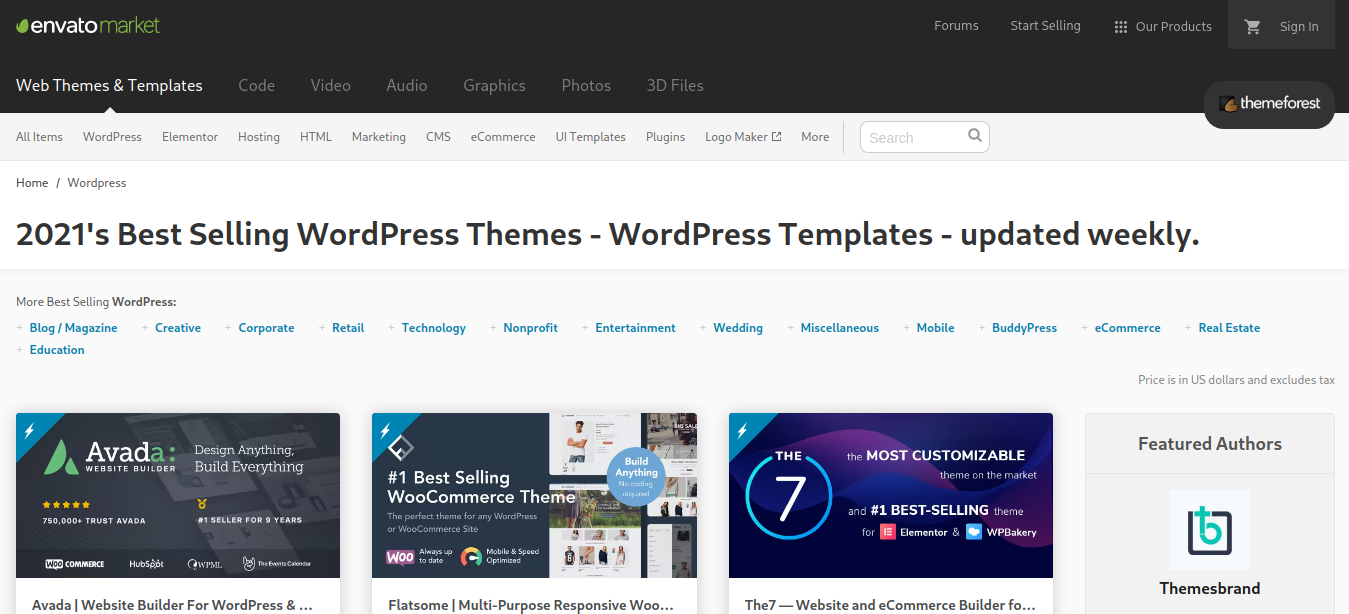

سپس با سایت شمارو ریدارکت میکنه به این صفحه صفحه و تم هارو براتون به نمایش میزاره

خب حالا من اسکرول میکنم پایین و یکی از این تم هارو انتخاب می کنم

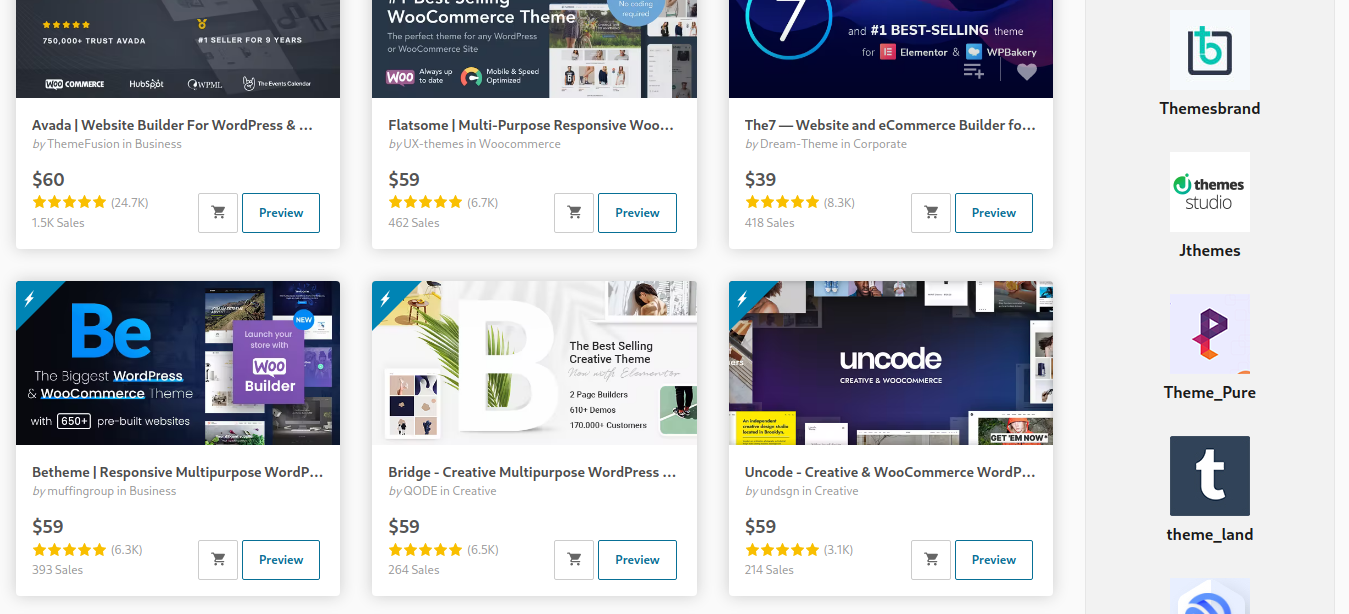

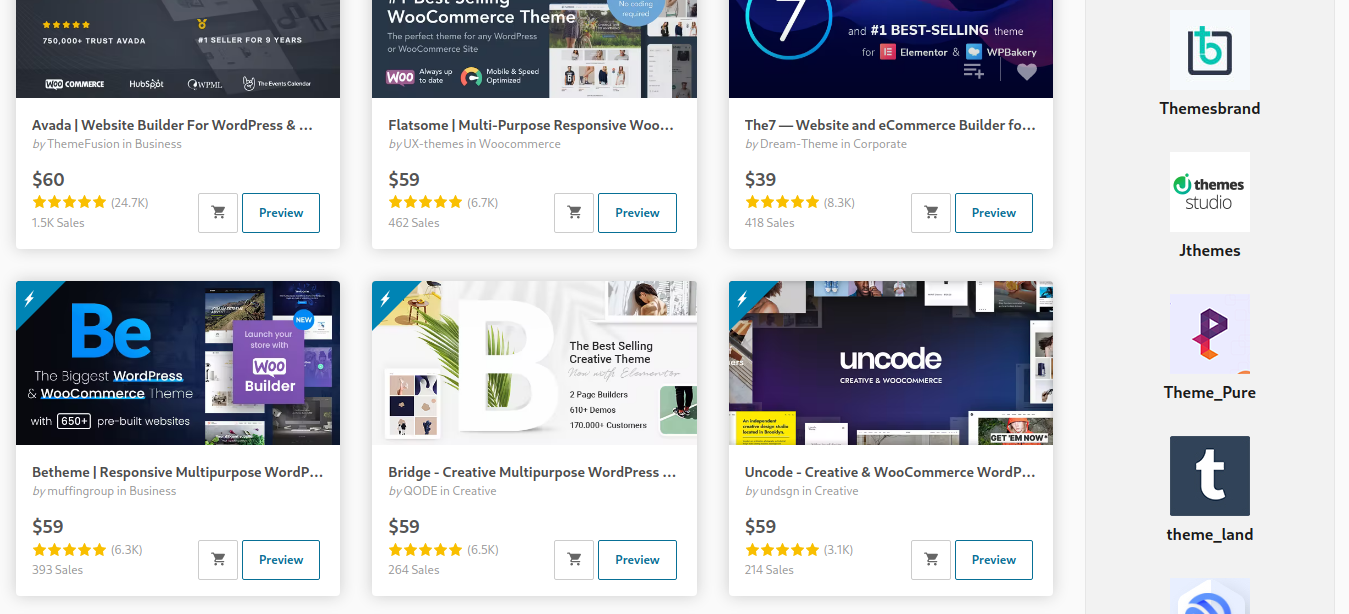

الان از این قالب های موجود من قالب bridge رو چشم گرفته و میخوامش کلا ولی پولیه که تقریبا میشه 60 دلار و ماهم حالا مثلا نمیخوایم برای ی قالب پول بدیم ، خب اینجاست که میریم سراغ آموزش دریافت یک قالب پولی وردپرسی بصورت رایگااان 🙂

برای اینکار کافیه ابتدا تم خود را انتخاب کنید که من حالا تم bridge رو انتخاب کردم .. الان کافیه که گوگل رو باز کنید و دورک زیر رو بزنید :

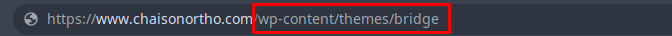

inurl:”wp-content/themes/bridge”

خب دوستان همونطور که میبنید با استفاده از این دورک ، گوگل سایت هایی که از این theme استفاده می کنند رو برامون لیست کرده.

توجه داشته باشید که در دورکی که بالا خدمتتون عرض کردم شما باید بجای اون bridge اسم theme یا اون قالب وردپرسی مدنظرتون رو بنویسید

inurl:”wp-content/theme/نام اون تم مورد نظرتون”

خب

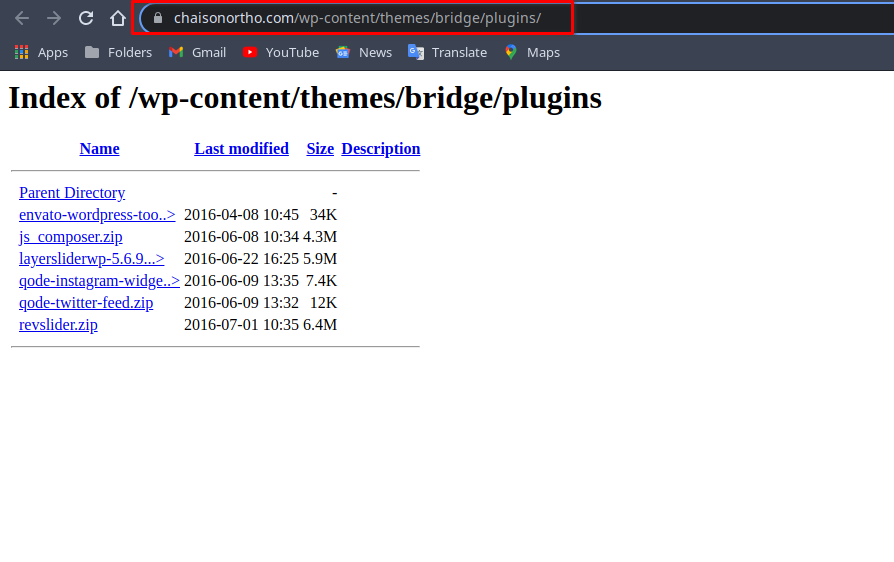

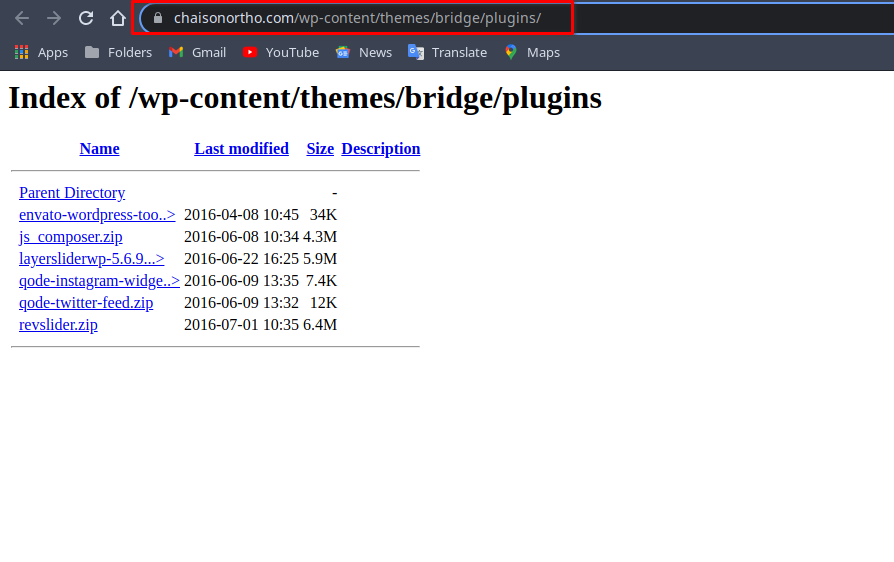

الان شما کافیه وارد دونه دونه سایت هایی که گوگل براتون آورده رو باز کنید که وقتی یکی از سایتای که گوگل براتون لیست کرده رو باز میکنین ممکنه با همچین url ـی روبرو شین :

خب اینجا باید کلا هر چیزی که بعد از اسم اون theme ـتون هست رو پاک کنید ، الان theme ـی که من انتخاب کرده بودم تو گوگل دورک کردم bridge بود دیگه درسته ؟! خب عاره و الان اگه به تصویر زیر دقت کنید من هر چیزی که بعد از اسم تمم اومده بود رو کلا پاک کردم و فقط بعد از آدرس سایت این آدرسه

https://site.com/wp-content/theme/bridge

الان کافیه یک پسوند zip به اسم اون theme مورد نظرتون اضافه کنید و کلید enter رو روی کیبوردتون فشار بدید به شرح زیر :

خب در اینجا اگر سایت مورد نظر آسیب پذیری Backup File Disclosure رو داشته باشه این قالب بصورت کامل براتون دانلود میشه ولی اگر آسیب پذیر نباشه بهتون ارور میده یا اصلا دانلود نمیشه .. که الان اینجا سایتی که من براتون روش تست رفتم این آسیب پذیری رو داشت و تونستم اون قالب وردپرسی که داخل سایت themeforest بصورت پولی میفروختن رو تونستم با این روش و با این آسیب پذیری بصورت رایگان دانلود کنم 🙂

حتی با این روش میتونید پلاگین های مختلفی رو هم دانلود کنید ، البته اگر اون برنامه نویس اومده باشه فایل zip شده ی اون پلاگین هارو داخل وب سرور گذاشته باشه در اون صورت باز با این روش و یکم ور رفتن باهاش اوکی کنید.

ناگفته نماند که دلیل اینکه الان اینجا تونستیم این قالب رو بصورت کامل و zip شده رایگان دانلود کنیم این بود که اون برنامه نویس اومده فایل zip شده رو قشنگ توی دایرکتوری پیش فرض تم ها گذاشته و بدین سان ما تونستیم اون قالب کامل وردپرسی رو دانلود کنیم و در اینجا اگر مثلا اون برنامه نویس میومد و فایل zip شده رو تو ی دایرکتوری دیگه میزاشت یا درست روی فایل ها permission بندی انجام میداد الان ما نمیتونستیم اینو اینجوری دانلود کنیم.

ناگفته نماند که اکثر سایتا روی اینترنت این آسیب پذیری رو دارن و خلاصه تارگت براش زیاده ، و شما میتونید قالب های مختلف وردپرسی که بصورت پولی هستن رو با این روش بزنید و اونارو بفروشید یا بردارید اصا برا خودتون و… 🙂

نحوه پچ کردن و مقابله با آسیب پذیری Backup File Disclosure

خب دوستان همونطور که گفتم این آسیب پذیری بخاطر permission بندی نادرست و در دسترس قرار دادن اون فایل zip و کامل سورس ها و فایل های بکاپ سایته .. که برای مقابله و پچ کردن این آسیب پذیری باید کارای که در ادامه میگم رو انجام بدین.

- بستن دایرکتوری های غیرمجاز سایت و جلوگیری از آسیب پذیری directory listing .

- در دسترس قرار ندادن فایل های مهم و بکاپ ها و محدود کردن دسترسی کاربر به فایل ها و دایرکتوری های مهم سایت.

- وقتیم از سایتتون بکاپ میگیرین اون فایل بکاپ رو توی یک دایرکتوری بزارین که کسی جز افراد مجاز نتونه بهش دسترسی پیدا کنه و از قرار نگرفتن اینگونه فایل ها در دایرکتوری هایی که همه میتونن بهش دسترسی داشته باشند اطمینان حاصل کنید.

- ی WAF هم اگر بزارین و درست کانفیگش کنید عالیه.

- و…

امیدوارم از این مطلب لذت کافی رو برده باشید 🌹