سلام رفقا امیدوارم که حالتون عالی باشه ولی مدت طولانی برگشتیم تا باهم دیگه یه رایتابه خیلی خفن در ارتباط با حمله اکانت تیک اور رو باهم دیگه بررسی کنیم و ببینیم داستان این حمله از چه قرار است اول از همه باید یک سری شرایط رو وب سایت ما داشته باشه تا بتونیم این حمله را روش پیاده سازی کنید شرایط عجیبی نیست دیگه اخیراً اکثر وبسایت ها دارند از این طریق احراز هویت کاربران خودشان را انجام میدهد و یا زمانی که کسی پسوردش رو فراموش میکنه از این روش برای بازگردانی پسوردش استفاده میکند خیلی نمیخوام مقاله رو طولانی کنم بر اینکه شروع کنیم حمله بررسی کنیم.

ابزار اصلی که داخل این حمله باید از آن استفاده کنیم ابزار بسویت هستش زمانی که درخواست ما به سمت سرور ارسال میشه و جوابش برمیگرده با دستکاری جواب مرورگر را گول بزنیم و جوری به سرور و سیستم بفهمانیم که مقدار کد را درست وارد کردیم خوب برای اینکه بتونیم یه همچین فرآیندی را شبیه سازی کنیم نیاز که از ابتدا با یک سری مفاهیم و مقوله ها آشنا باشیم،

به خاطر اینکه نمیتونم سایت رو به صورت پابلیک براتون به نمایش بگذارم با هم دیگه فرآیند کاری را ابتدا بررسی میکنیم و بعد حمله را نمایش می دهیم. من داخل سایتی ثبت نام کردم و می خواهم که پسورد خودم را بازیابی کنم اکثر سایت ها در زمان ثبت نام از کاربر شماره تلفنی را می گیرند و یا ایمیلی را برای آن ارسال کند در بهترین حالت زمانی که من بازیابی رمز عبور را میزنم از من شماره تلفن را می خواهد من با وارد کردن شماره تلفن خود در کادر مشخص شده اس ام اس ای را برای شماره ارسال می کنم که حاوی کد مد نظری است که در مرحله دوم احراز هویت از ما میخواهد. تا به اینجا کار روند و فرایند به صورت نرمال و عادی پیشرفته است در این بخش است که ما می خواهیم بررسی کنیم آیا امکان این موضوع وجود دارد که ما بتوانیم با وارد کردن کد اشتباه دسترسی به مرحله دور زدن پسورد را بگیریم. جواب این مسئله بسته به نوع تحلیل داده هایی که سایت در اختیار شما میگذارد قرار دارد اگر که شما بتوانید دادهها را به درستی تحلیل کنید با تغییر دیتا ها می توانید دسترسی به سمت شماره آن کاربر بگیرید تا پسورد را عوض کنید ، اگر بخواهم به صورت تئوری محور این فرآیند را پیش ببرم و روشی که خودم استفاده می کنم را عنوان کنم ابتدا شماره تلفن خود را وارد کنید و زمانی که کد برای شما برمی گردد با استفاده از ابزار برپ سویت پاسخ درخواستی را که سایت کد مد نظر را ارسال می کند برگردانید و تحلیلش کنید یک کپی از سورس پاسخ جواب که مقداری کد درست را وارد کرده اید برای خودتان داخل فایل قرار دهید مرحله دوم باید از اکانت خود لاگ اوت کنید و دوباره فراموشی پسورد را بزنید این فرایند را تا زمانی که کد برای شما ارسال می شود به همان طریق پیش ببرید ، زمانی که از شما کد را میخواهد یک مقدار اشتباه را وارد کنید با وارد کردن درخواستی را که سایت از شما مقدار کد را دریافت می کند جوابش را برگردانید و با جوابی که مقدار کد ارسال شده است مقایسه کنید تفاوت های آن را در بیاورید و بررسی کنید که اگر داده ها را جایگزین کنید وجود دارد که بتوانید به سرعت به اکانت آن شخص دسترسی بگیرید یا خیر، این موضوع شایان ذکر است که در زمان فراموشی رمز عبور برای شما توکنی ساخته می شود، فرایند دور زدن این پلیسی امنیتی را در یکی دیگر از مقاله ها به صورت کامل به آن اشاره می کنیم تا بتوانید این موارد رو نیز دور بزنید اما مسئله اصلی زمانی که شما تفاوتهایی را مابین درخواست درست و غلط پیدا می کنید بسیار راحت با جایگزین کردن این مقادیر ممکن است شما بتوانید به مرحله تغییر رمز عبور برسید داریم مرحله داستان بسیار ساده است شما کافی است که رمز عبور را تغییر دهید و در نهایت به پنل کاربر دسترسی پیدا کنید.

به اندازه کافی در ارتباط با این حفره امنیتی صحبت کردیم حالا نوبت آن رسیده که با هم در ارتباط با یک تارگت از دنیای واقعی که این حفره امنیتی در آن وجود دارد صحبت کنیم تعریف کردیم در مرحله اول از ما مقدار شماره تلفن را میخواهد که در آن ثبت نام شده است در مقاله قبلی با هم در ارتباط با یکی از روش های پیدا کردن کاربران نی که در یک وبسایت عضو هستند صحبت کردیم. شما می توانید از طریق روش های مهندسی اجتماعی حملات مختلف شماره های ثبت شده در یک سرور را استخراج کنیم.

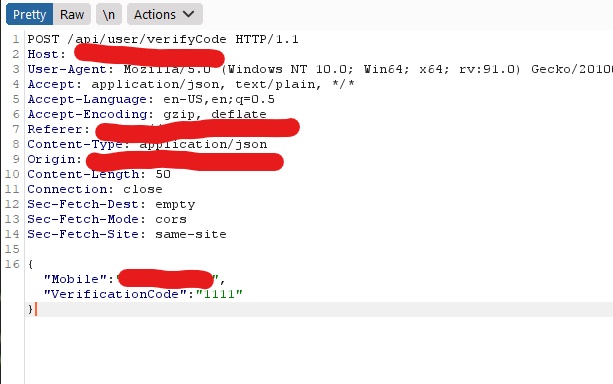

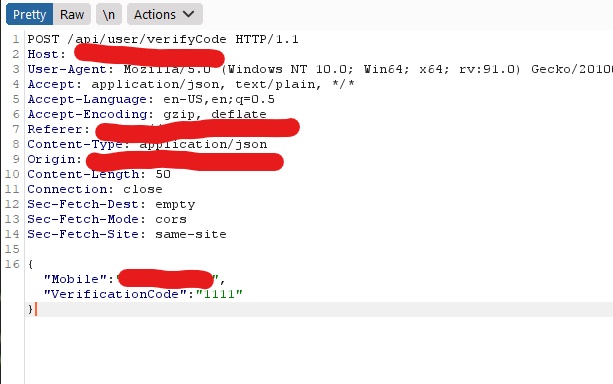

زمانی که من مقدار کد را وارد میکنم درخواست زیر به سمت سرور ارسال می شود من از ابزار برپ سوئیت استفاده میکنم تا پاسخ این درخواست را برای خودم برگردانم،

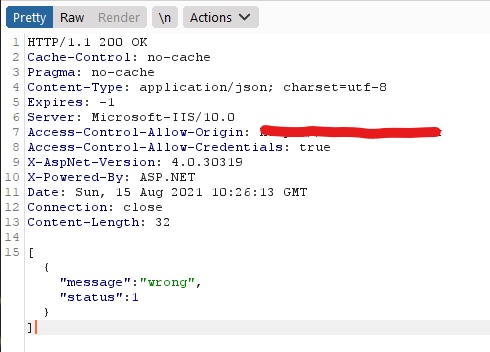

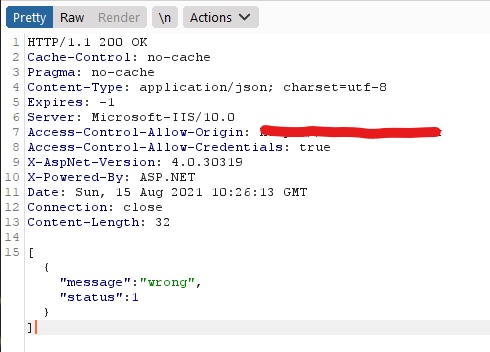

به دلیل اینکه من اشتباه وارد کردم این انتظار را دارم که برای من که در این درخواست برمیگردد مقدار اشتباه باشد

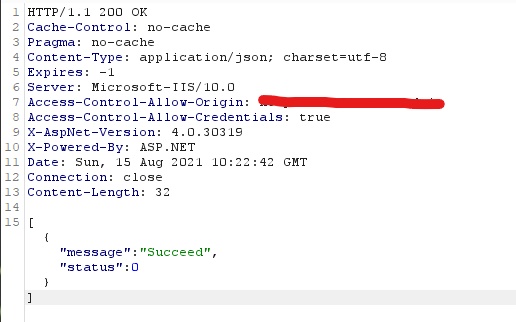

انتظار ما هم دور از ذهن نبود و جوابی که برای ما در این درخواست برگشت مقدار اشتباه را به ما نمایش داد حالا زمان آن رسیده که تست نهایی یعنی جایگزین کردن داده های اصلی خودمان زمانی که می خواهیم درست را وارد کنیم به ما نمایش میدهد ما میخواهیم مرورگر را گمراه کنیم تا این تصور را داشته باشد ما کد درست را در فیلتر مدنظر وارد کردیم.

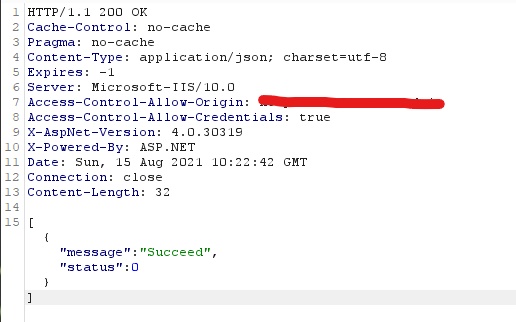

ما با تغییر این دیتای برگشتی از سمت سرور به مقدار درستی که کد را وارد میکنیم میخواهیم به مرحله تغییر رمز عبور برسیم.

من دیتایی که در زمان وارد کردن کد درست و اشتباه تفاوت دارد را تغییر دادم و بعد از ارسال این دیتا به سمت مرورگر میبینیم که ما دسترسی کامل به مرحله تغییر رمز عبور را داریم با تغییر رمز عبور هم مستقیماً وارد پنل کاربر میشویم

خوب این یکی از بانکهای بسیار بسیار رایج در وب سایت های داخلی و خارجی می باشد که هنوز که هنوزه اکثر سایت ها این حفره امنیتی را دارند امیدوارم که این کتاب به درد شما دوستان عزیز خورده باشه و تا مقاله دیگه مراقب خودتون باشید خدانگهدار